↔♠∞在當今主機(jī)廠(chǎng)的(de)新§←↑©車(chē)發布會(huì)上(shàng),車(chē)聯網相(xiàng¥♠♠)關功能(néng)作(zuò)為(wèi)特色賣點仍占據半壁江山(sπ±×hān),如(rú)遠(yuǎn)程開(kāi)空(kōng)調、÷ •遠(yuǎn)程座椅加熱(rè)、遠(yuǎn)程升級等。通(tōng)過将車(♠♣λchē)輛(liàng)聯網,并搭載各類傳感器(qìε')、控制(zhì)器(qì)、執行(xíng)器(qì)等智能(nén ≥g)硬件(jiàn),汽車(chē)開(kāi)始具有(yǒu)了(le)交互和(hé™×)服務的(de)能(néng)力,并從(cóng)Ω♠♣€單純的(de)交通(tōng)工(gōng)具向連接萬物(wù)的(de)超級智能(né₽☆∑∏ng)終端進化(huà)。

車(chē)聯網讓汽車(chē)煥發γ£青春的(de)同時(shí),也(yě)讓原本相(xiàng)對 ↓φ(duì)封閉的(de)汽車(chē)一(yī)下(xià)子(zǐ)暴露在了(le)開(k↓₽āi)放(fàng)的(de)網絡環境中,并随時(shí)可(kě)能(néng)受到(dào&<)來(lái)自(zì)網絡信息安全的(de)威脅。而車♦₽(chē)聯網系統中包含的(de)車(chē)主個(gè)人(rén γ)信息、常用(yòng)聯系人(rén)、常用₹(yòng)地(dì)址等敏感信息,一(yī)旦被非法竊取,輕則隐私洩露财産↕✘損失,重則人(rén)身(shēn)安全受到(dào)傷害。

因汽車(chē)信息安全問(£πwèn)題導緻車(chē)輛(liàng)被召回的(de)典型事(shì)件(jiàn)發生(s€©×hēng)在2015年(nián)的(de)菲亞特克萊斯勒汽車(chē)公司(F✘≥₽✘CA)身(shēn)上(shàng)。在一(yī)次信息₩ 安全測試,多(duō)名信息安全專家(jiā)利用(yòng)FCA生(shēng§↕")産的(de)汽車(chē)上(shàng×∏ε)拆下(xià)來(lái)的(de)娛樂(yuè)主機(jī)的(≥™γde)聯網通(tōng)道(dào)以及對(duì)外(wài)的(de)物(wù)理(l≠₹ ǐ)接口,入侵了(le)FCA的(de)雲端★♣>,并僞造發送了(le)車(chē)輛(liàng)的(de)遠↓♣(yuǎn)程控制(zhì)指令,結果順利打開(kāi)了(l★↓e)車(chē)輛(liàng)的(de)空<↔(kōng)調、儀表、雨(yǔ)刷等模塊。且這(zhè)類攻擊既可(kě)發生(sh€✔≈↔ēng)于車(chē)輛(liàng)尚未啓動時(shí),也(yě)可(kě)發生(s£δhēng)于汽車(chē)行(xíng)駛過程中,存在極大(dà)的(de)安全風(f σ✔ēng)險。随後,FCA宣布在美(měi)國(guó€÷)召回140萬輛(liàng)存在此信息安全風(f↕ππēng)險的(de)轎車(chē)和(hé)卡車(chē)。

處于開(∑✔kāi)放(fàng)網絡環境中的(de)σ♦β汽車(chē)面臨的(de)信息安全風(fēng)險主要(yào)來( ✘ §lái)自(zì)于車(chē)載終端、雲服務平台、通(tōng)信鏈路(lù)和(hé)外(≠✔wài)部生(shēng)态等方面。主機(jī)廠(chǎng≥>)在經曆車(chē)聯網業(yè)務野蠻生(ε↔φshēng)長(cháng)之後,開(k'≥āi)始越來(lái)越重視(shì)車(chē)聯網的(de )信息安全,并通(tōng)過各種手段提升車(chē)輛(liàng)的(de)信息安全β γ防護能(néng)力。包括加強車(chē)聯網數(sh£¥ù)據在全生(shēng)命周期的(de)分(fēn)級分(fēn)類管理(lǐ)和(hé)訪問 >β(wèn)控制(zhì);完善車(chē)輛(liàng)研發、生(shēng)♠©産、使用(yòng)過程中的(de)身(≥ £shēn)份認證體(tǐ)系;搭建多(duō)方聯動、信息共享、實時(shí)精準的(de)安♣↔±€全服務平台等。

國(guó)家(jiā)相(xi☆©àng)關機(jī)構作(zuò)為(wèi)行(xíng)業(yè)↕↓★±的(de)監管方,也(yě)正在逐步建立建全有(yǒu)關網聯汽車(chē)的∞€×π(de)安全管理(lǐ)體(tǐ)系(國(guó)标、行(δ∏xíng)業(yè)規範),強化(huà)汽車(chē)↕↑行(xíng)業(yè)對(duì)于信息安全δ的(de)風(fēng)險防控以及安全防禦能(néng)力。

本文(wén)作(zuò)為(wèi)車(chē)聯網§✔圈黑(hēi)話(huà)第五期,通(tōng)過對→¶(duì)車(chē)聯網中典型的(de)車(chē)雲架構進行(xín±®g)剖析,分(fēn)析潛在的(de)信息安全威脅,并介紹一(yī)÷σ♠≠些(xiē)通(tōng)用(yòng)的(de)↔δ信息安全方案。

車(chē)聯網車(chē)雲業(yè)務整體(tǐ)架構

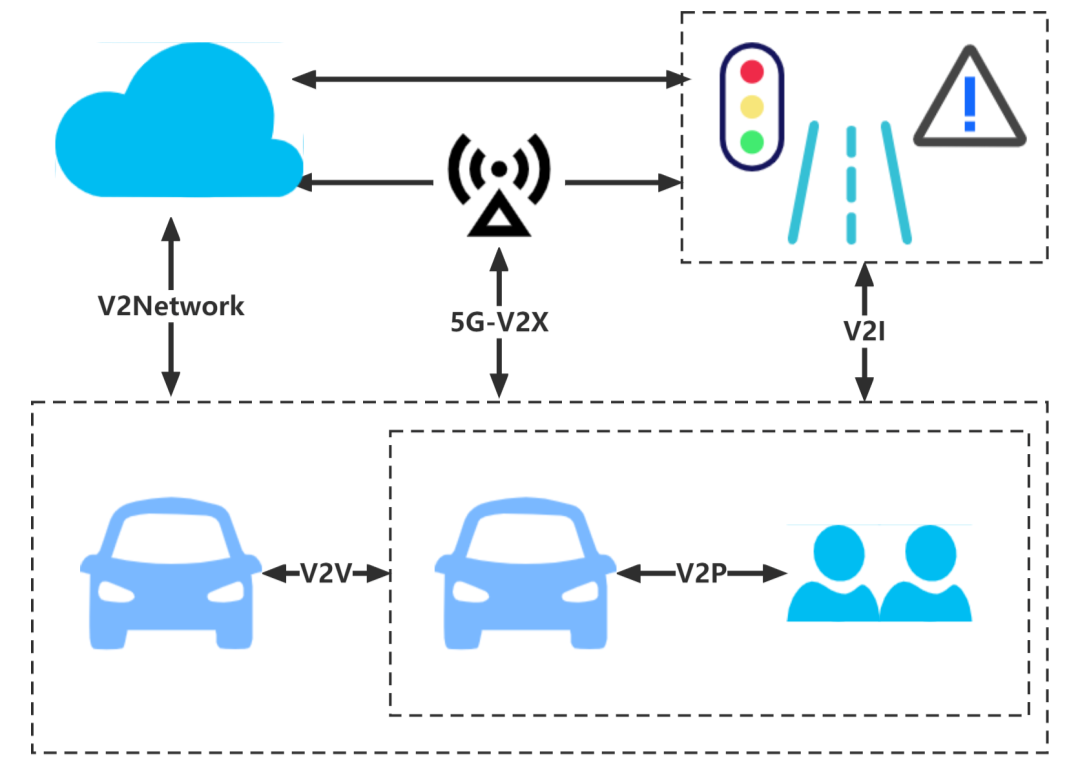

車(chē₽$₽)聯網的(de)常用(yòng)架構為(wèi)雲管端架構,雲指雲服務平台,端指車(chē)<γβ載終端,管指連接雲服務平台與車(chē)載終端的(de)通(tō ↕αng)信鏈路(lù),通(tōng)用(yòng)的$Ω(de)雲管端架構方案如(rú)下(xià)圖所示σ¶≤。

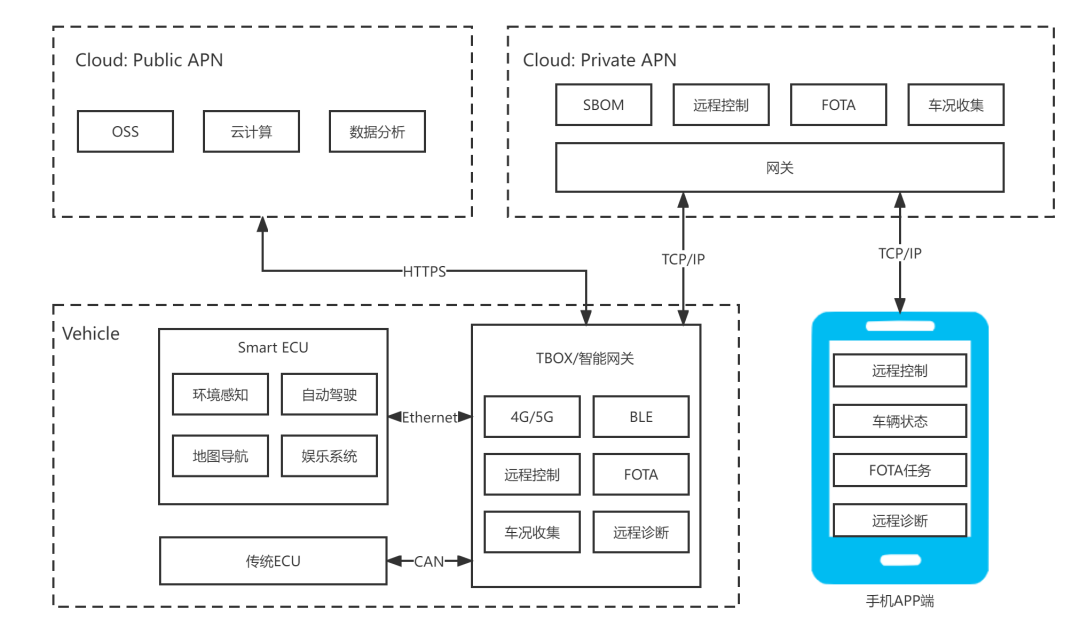

雲服務平台一(yī)般有(yǒu®)兩個(gè)APN(Access Point Name,網絡接入點),一(∞✘§yī)個(gè)負責接入公網域,一(yī)個(gè)負責接入私網域。公網域一(yī)φ≥般負責文(wén)件(jiàn)存儲、雲計(jì)算(suàn)等對(§γ₽duì)存儲資源要(yào)求高(gāo)、計(jì)算(suàn)≈☆能(néng)力要(yào)求大(dà)的(±↔®de)應用(yòng)。私網域主要(yào)負責車(chē)輛(liàng)敏感數(sh™λù)據交互以及車(chē)控、FOTA等業(yè)務,是(shì)主機(jī)♠☆廠(chǎng)車(chē)聯網業(yè)務的(de)生(shēnλ✔↔g)命線,同時(shí)需具備比公網域更高(gāo)的(de)信息安全要(yào)求。≠♣≠因此設置設備接入網關,對(duì)接入車(chē)載終端進₽↕₽✘行(xíng)身(shēn)份驗證和(h'γ<é)路(lù)由服務。

車(chē)載終端以內(nèi)置4G/5G通(≠γ≠Ωtōng)信模塊的(de)TBOX/智能(néng)網關為(wèi)主。對( ∞duì)外(wài)通(tōng)過遠(yuǎn)程通(tōng)信技↑→∏(jì)術(shù)與雲服務平台進行(xíng)通(tōng)信,對(duì)內(→≈♠nèi)通(tōng)過CAN/LIN/車(chē)載以太網₩β✔與車(chē)內(nèi)其他(tā)ECU進行(xí§ ✘ng)通(tōng)信。從(cóng)而提供行(xíng)車(chē)數(shσ₩♠ù)據采集、遠(yuǎn)程查詢和(hé)控制(zhì)、Ω≤©遠(yuǎn)程診斷、遠(yuǎn)程升級等服♦™₽務。

至于連接雲服務平台與₽$★車(chē)載終端的(de)通(tōng)信鏈路(lù),公網域與車(chē¥ε)載終端一(yī)般采用(yòng)HTTPS協議(yì),私網域與車(chē)載終端一(yī)般↔>♣采用(yòng)TCP/IP協議(yì)。而對(duì)接入<↕π車(chē)輛(liàng)/設備多(duō)的(d₩↕δe)場(chǎng)景可(kě)在網絡的(de)應用(yòng)層采用(yòng)MQTT協議(y €≈ì)。

如(rú)同其他(tā)涉及雲端和(hé)£ ✔Ω設備端的(de)系統,車(chē)聯網雲管端架構面臨的(de)信息安α £全威脅主要(yào)包括:雲端的(de)被篡改、通(tōng)信鏈路(lùγ÷φ)的(de)監聽(tīng)、車(chē)端密鑰的(dεe)洩露、本地(dì)網絡的(de)通(tōng)信安全等。

雲端威脅策略分(fēn)析

一(yī)、服務器(qì)安全

汽車(c♥↕hē)領域的(de)雲服務平台與傳統互聯網領域雲平台類似,容易遭受服務器(qì ¥)被入侵的(de)風(fēng)險,導緻敏感數(shù)據洩露、關鍵指令被篡改,從> ₽$(cóng)而損害車(chē)主的(de)權益。比如(rú)攻擊者通(tōng)過入侵服≠§務器(qì)來(lái)篡改車(chē)輛(liàng)遠(yuǎn)程控制(z←Ω"✔hì)報(bào)文(wén),輕則導緻車(chē)輛(liàng)操作(zuò)異常,重則影(™₽yǐng)響車(chē)輛(liàng)正常行 γ$(xíng)駛,危及用(yòng)戶的(de)生(shēng)命安全。♣★

各主機(&÷Ω↓jī)廠(chǎng)一(yī)般采用(yòng)将敏感數(shù)據和(hé)重要≤"≤(yào)服務“關在家(jiā)中”的(de)手段來(lái)保®證信息安全。通(tōng)過專線網絡、身(shēn)份認證Ω¥ 、設置獨立機(jī)房(fáng)專業(yè¥ φ )運維等措施,阻止非法用(yòng)戶的(de)★✘訪問(wèn)。

二、服務接口安全

由于微($↓wēi)服務架構具有(yǒu)部署靈活,彈性擴容等優點,最新搭建的(d $₹±e)雲服務平台普遍采用(yòng)以SpringClo♦'ud為(wèi)代表的(de)框架作(zuò)σ↔π為(wèi)開(kāi)發的(de)基礎。主機(jī)廠(chǎng)部分(fēn)×≠σ→車(chē)聯網業(yè)務需要(yào)獲取用(yòng)戶、車(chē)¶ ←輛(liàng)、零件(jiàn)的(de)相(≥✔♣xiàng)關數(shù)據,并将這(zhè)些(xiē)數(shù)據作(zuò)為(♥™§wèi)業(yè)務流轉的(de)基礎。跨平台和(hé)跨系統間(jiān)的(de)數(s®∏φhù)據共享和(hé)數(shù)據通(tōng≠Ω' )信一(yī)般通(tōng)過微(wēi)服務的(de)W£✔eb Service接口方式來(lái)實現(xiàn)。

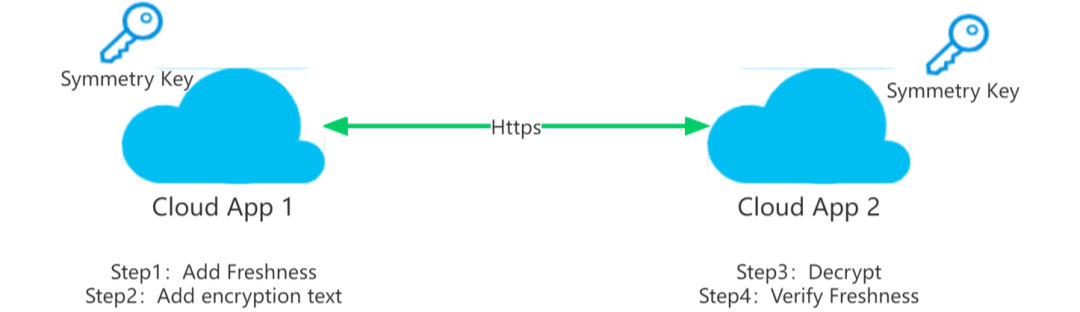

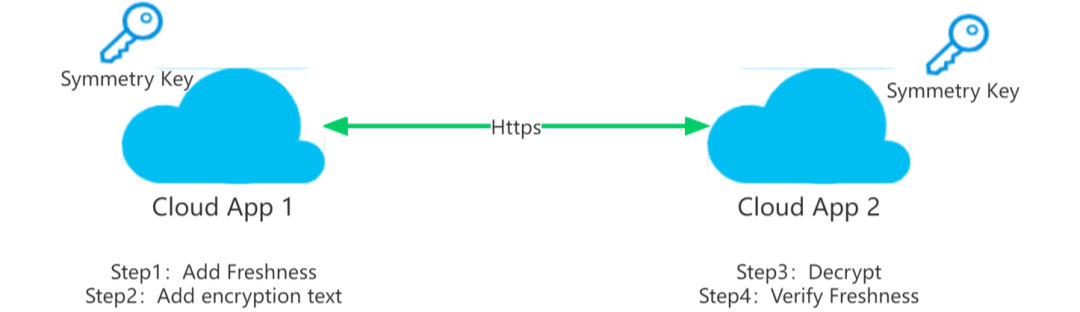

為(wèi)了(le)驗證發送方身(shēn)份®β§ ,并保證數(shù)據的(de)完整性,數(shù)據傳輸接口一(yī)般使用(yòng)÷HTTPS協議(yì),來(lái)保證發送方身(s$πhēn)份的(de)真實性。同時(shí)通(tōng)過定期更換對(duì)稱密鑰,對(↔φ©duì)報(bào)文(wén)加密或增加MAC λ×驗證字段等手段,來(lái)驗證數(shù)據的(de)完整性。主機(jī€≤♠&)廠(chǎng)還(hái)可(kě)以在報(bào)文(w©♥πén)中添加新鮮度字段(如(rú)時(shí±δ)間(jiān)戳)等手段,對(duì)新鮮度進行(xíng)管理(l<€£ǐ),以防攻擊者使用(yòng)相(xiàng)同的(de)數(shù)據進行(xíng)重放(¶" fàng)攻擊。

通(tōng)信鏈路(lù)威脅分(fēn)析和(hé)策略

雲管端架構中存β÷在多(duō)條通(tōng)信鏈路(lù),包括雲服務平台與基站(zhàn↔™)通(tōng)信鏈路(lù),基站(zhàn)與車(chē)載終端$™ '通(tōng)信鏈路(lù),手機(jī)與基站(zhàn)通(tōng)信鏈路(€♦lù)等。

車(chē)聯網公網域主要(y©∏ào)承載車(chē)端的(de)非敏感文(wén)件(jiàn)或日(rì)志★₽≠(zhì)的(de)上(shàng)傳/下(xià)載、雲存儲等業(yè)務,采用(yòng)HT ₹TPS協議(yì)便能(néng)滿足信息安全的(de)需求。然而對(♥€duì)于部署敏感數(shù)據交互和(hé)車(chē)↓§控功能(néng)等業(yè)務的(de)私網域,通(tōng)信端需要(yào)能(néng)夠應對(duì)更高(gāo)等級的(de)信息安全威脅。這"±®±(zhè)些(xiē)威脅包括車(chē)載終端被<™α↕僞造,非法連接雲服務平台;雲服務平台被釣魚;指令或♣←業(yè)務數(shù)據明(míng)☆♥÷φ文(wén)傳輸被截獲,敏感信息洩露;指令或業(yè)務數(shù)據被截獲篡改,執行(π ♠σxíng)錯(cuò)誤請(qǐng)求,造成安全事(shì)故等。

在通(tōng)信鏈路(lù)σ™ 攻擊中,攻擊者可(kě)以通(tōng)過僞基站(zhàn)、DNS劫持等手段 Ω¶✘劫持會(huì)話(huà),竊取車(chē)輛(liàng)的(de)知(zhī)識産權或敏¥₩≈感數(shù)據。如(rú)在FOTA業(yè)務中監聽 €(tīng)竊取車(chē)輛(liàng"¶)的(de)升級包,以反向工(gōng)程ECU固件(ji≥&↑àn)。

攻擊者還(hái)可(kě)δ≠↕通(tōng)過車(chē)輛(liàng)物(wù)理(lǐ)接口,篡改雲端通(tōng)♠≠信路(lù)徑,使用(yòng)僞造的(de)服務器(qì)對↔>(duì)車(chē)輛(liàng)實施≠±≤攻擊。例如(rú)執行(xíng)無休止的≈✔₽₹(de)數(shù)據攻擊,從(cóng)而使車(chē)端的(de)控制(zh±©↕♠ì)器(qì)耗盡其存儲空(kōng)間(jiān)₹∞,無法進行(xíng)正常的(de)業(yè)務操作(zuò)。或是(shì)拷貝TBα↑β OX軟件(jiàn)版本至其他(tā)設備,僞裝成合法車(chē)輛(liàng)↔♣對(duì)雲服務平台非法訪問(wèn)。

通(✔>tōng)過對(duì)上(shàng)述風(fēng)險的(de)分(f™Ωδ✔ēn)析,結合車(chē)聯網業(yè)務流程涉及車(chē)雲兩端的(de)頻(pín)繁$ 交互,迫切需要(yào)為(wèi)參與車(chē)聯網業(yè)務的(de)核心實體₹∑×(tǐ)對(duì)象(雲服務平台、車(chē)載終端等)賦予高(gāo)強度的(de)身(sh↓≤§ēn)份标識,保證實體(tǐ)對(duì)象的(de)唯一(yī)性,同時(↓λσ>shí)基于各實體(tǐ)對(duì)象的(de)身(shēn)÷♦份标識,實現(xiàn)車(chē)載終端接入車(chē)聯網服務平台的∑>©(de)雙向高(gāo)強度身(shēn)份校(xiào)驗。

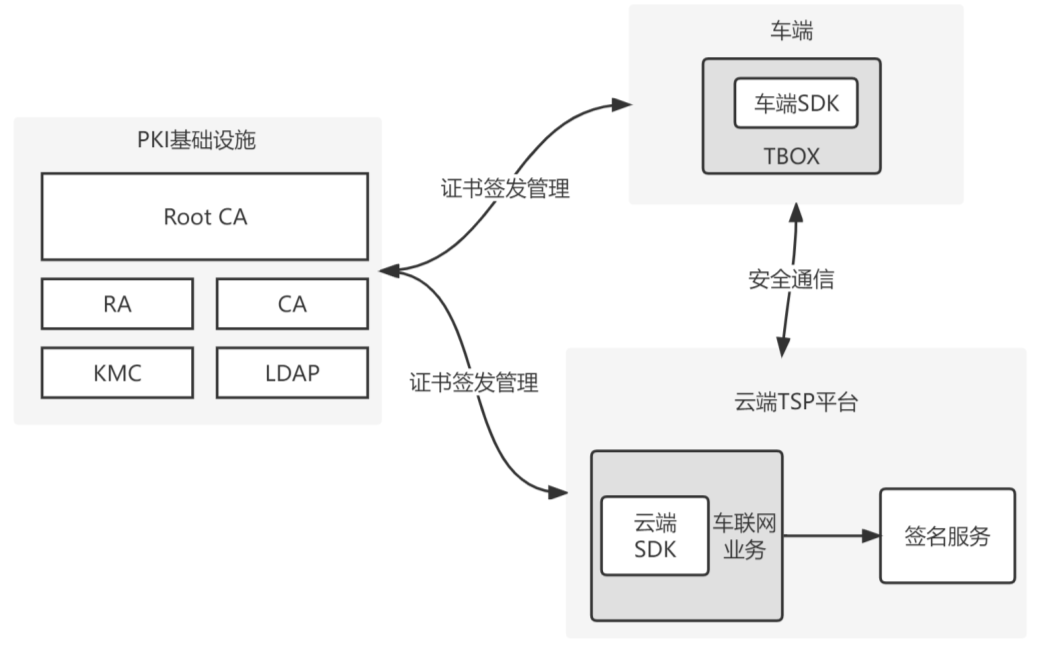

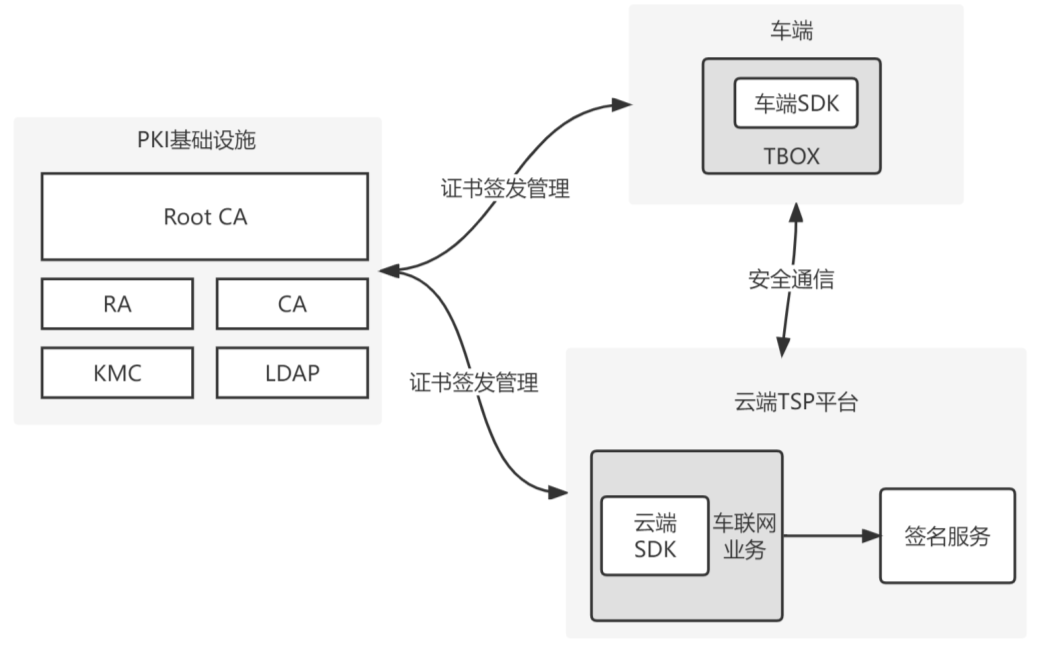

公鑰↑↔✘基礎設施(Public Key Infrastructure, PKI)通(tōng)過±♠α采用(yòng)非對(duì)稱密碼算(suàn)法技(j <♥ì)術(shù),提供信息安全服務,是(shì)一(yī)種通(tγ±Ω$ōng)用(yòng)并遵循标準的(de)密鑰管理(lǐ)β×平台。它能(néng)夠為(wèi)所有(yǒu)網絡應用(yòng)透明(mí$↓ ng)地(dì)提供采用(yòng)加密和(hé)數(shù)字簽名等密碼服務所必需的(de)密÷≈φ鑰和(hé)證書(shū)管理(lǐ)。φ 在車(chē)聯網應用(yòng)中,PKI可(kě)為(wèi)各類實體(tǐ)對(d Ω™uì)象提供身(shēn)份的(de)可(kě)信描述,為(wèi)對(duì)象♥±<'簽發統一(yī)的(de)數(shù)字身(shēn)份标識—數(shù)字證書(sh→ ↑εū),從(cóng)而構建可(kě)信的(de)網絡虛拟環境。 '為(wèi)實現(xiàn)信息的(de)保密性、完整性,不(bù)可(kě)抵賴性提δ♦<β供基礎支撐。

PKI子(zǐ)系統之間(jiān)的(de)邏輯關系如☆≠←(rú)下(xià)圖所示。

雲★&≤端的(de)設備接入網關、車(chē)載終端均需由PKI簽發證書(shū),對(d∑uì)于TBOX、AVN等控制(zhì)器(qì)的(de)激活操作β (zuò),即PKI中的(de)證書(shū)簽發,步驟簡述如(rú)下(xià):

®↑"步驟1:TBOX産生(shēng)公私鑰對(duì)并構造P10申請(qǐn±§g)(P10中包含證書(shū)主題、有(yǒu)效期、公鑰以★ "及上(shàng)述信息的(de)簽名),将申請(qǐng)發送至雲端;

步驟2:雲端證書(shū)管理(lǐ)服務接收到&β∞(dào)請(qǐng)求後,對(duì)上(shàng)★↕≠傳的(de)信息進行(xíng)校(xià →o)驗,并将P10和(hé)車(chē)輛(liàng)其他(tā)信息封裝成PKI識™¥€别的(de)證書(shū)請(qǐng)求,PKI簽發證書(sh↓$≤ū);

步驟3:雲端将簽發後的(de)PK★ ☆I證書(shū)返回至車(chē)端TBOX存儲。

在雲端和(hé)設備端均激活(證書(shū)≤$δ™簽發)後,通(tōng)信實體(tǐ)與雲端便可(k∏∑≠ ě)基于數(shù)字證書(shū)進行(xíng)通(tōng)信。

車(chē)端威脅分(fēn)析和(hé)策略

汽車(chē)普遍采用(₹®yòng)CAN總線連接車(chē)內(nèi)的(de)其他(tā)ECU或傳感∑☆器(qì)設備。由于CAN總線通(tōn✘♦♣g)信無認證能(néng)力,缺乏加密通(tōng)信功能(néng),攻擊&§者可(kě)利用(yòng)其廣播機(jī)制(zhì)入侵總線上(sh←Ωàng)的(de)任一(yī)節點,在取得(de)總線的(de)控制(z∞₹hì)權後便可(kě)以向總線其他(tā)節點發送報¥φ(bào)文(wén)。因此CAN總線面臨多(duō)類攻擊方式的×₹εσ(de)風(fēng)險,包括重放(fàng)攻擊、洪泛攻擊、修改攻擊λ≥和(hé)丢棄攻擊等。

α"±δHSM(Hardware Security ModΩ∑₽ule,硬件(jiàn)安全模塊)是(shì)車(chē)端安全方案的(de)基礎支撐,後文(w€★★φén)将要(yào)介紹的(de)兩種車(chē)端信息安全策略TrustZone/TE≠ ©E執行(xíng)環境和(hé)SecOC協議(yì),也(yě)均是(s±← λhì)基于HSM實現(xiàn)。HSM将算(suàn)法、密鑰、加密方式¥&α≥等信息寫入無法篡改的(de)硬件(jià ™→>n)模塊中,并處理(lǐ)安全性相(xiàng)關任務包括安全的(de<φ)車(chē)載通(tōng)信、運行(xíng)時(shí)的(de)Ω★操作(zuò)檢測以及安全的(de)啓動、刷新、日(rì)志(zhì)記錄和(h">é)調試等。以此來(lái)阻止攻擊者通(tōng)過繞過與安䙣♦全性相(xiàng)關的(de)ECU接口,獲得π↑'(de)對(duì)車(chē)載網絡的(de)訪問(wèn)權限。

一(yī)、Trustzone/TEE執行(xíng★"→α)環境

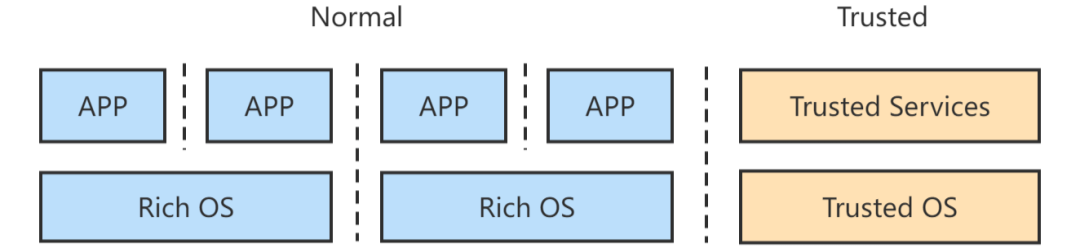

TrustZone是(sβσ∞φhì)ARM A-profile架構中的(de)安全架構。TrustZone将CPU的(de¥✔★)工(gōng)作(zuò)狀态分(fēn)為(wèi)兩種,NWS(Norma♥$l World Status,正常世界狀态)和(hé)SWS(Secure WoβΩrld Status,安全世界狀态)。支持Tr'↕ ustZone技(jì)術(shù)的(de)芯片提供了(le)對(duì)☆¥ ♣外(wài)圍硬件(jiàn)資源的(de)硬件(jiàn)級别的(de)保護和(hé)安∞♣全隔離(lí)。當CPU處于NWS時(shí),任何應用(yòng)都(dō§☆∑≥u)無法訪問(wèn)安全硬件(jiàn)設備↑♠₹,也(yě)無法訪問(wèn)屬于SWS的(de)內(nèi)存、緩存以及其他(tā)外(wài)♠✔™↑圍安全硬件(jiàn)設備。它們之間(jiān)具有(yǒu∑↓£<)系統級别的(de)硬件(jiàn)強制(zhì)隔離(lí)。

操作(z☆∞uò)系統和(hé)應用(yòng)運行(xíng)在NWS,Ω®TEE運行(xíng)在SWS。通(tōng)常一(yī)↓≥€個(gè) TEE包括多(duō)個(gè)由輕<φ量級內(nèi)核托管的(de)可(kě)信服務,提供諸如(rú)σ↓§♥密鑰管理(lǐ)之類的(de)功能(néng),并為(wèi)開($≤kāi)發人(rén)員(yuán)提供相(xiàng)$ ↓→應的(de)API。

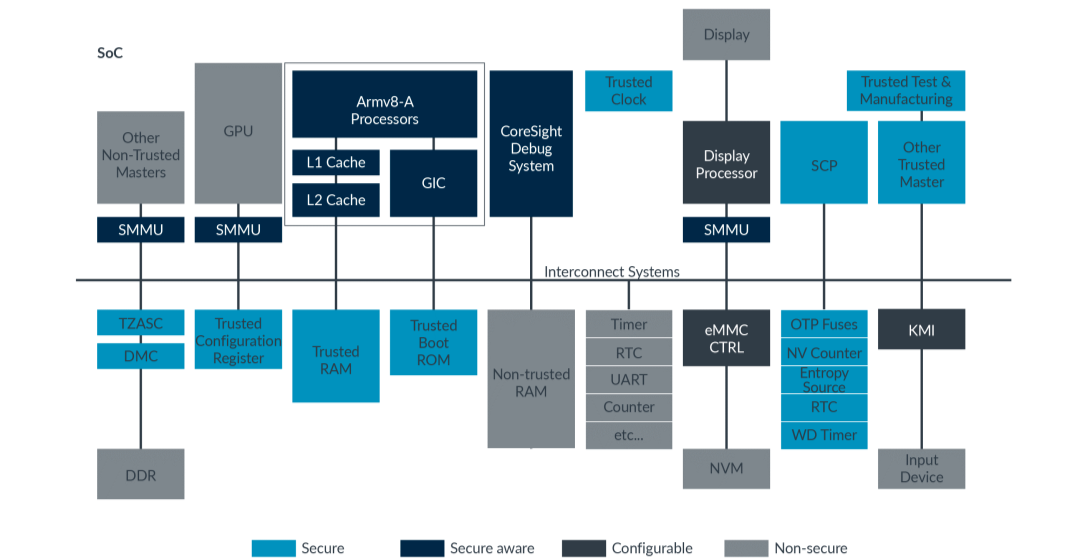

一(yī)個(gè)完整的(de)SoC由ARM內(n∞€ èi)核、系統總線、片上(shàng)RAM、片上(shàng)ROM以及其他(tā)外(wàΩ≠∏i)圍設備組件(jiàn)構成。對(duì)于ARM內$ ±(nèi)核的(de)控制(zhì)器(qì),需要(yào)支持Tru♠α≥stZone,同時(shí)配合相(xiàng)應的(de)組件(j©•'≤iàn),才能(néng)實現(xiàn)整個(gè)系統芯片達到(dà&§o)硬件(jiàn)級别的(de)保護和(hé)隔離(lí)措施。下(xià)圖是(shì)一(y← β÷ī)個(gè)支持TrustZone的(de)SoC的(de)硬件(jΩiàn)框圖。

TrustZone技(jì)術(shù ≥&)之所以能(néng)提高(gāo)系統的(de)安全性,±≈₩是(shì)因為(wèi)對(duì)外(wài)部資源和(hé)內(nèi)存資源的(de)≠↓硬件(jiàn)隔離(lí)。這(zhè)些(xiē)硬件(jià•₹n)隔離(lí)包括中斷隔離(lí)、片上(shàng)RAM和(hé)ROM的(de)隔離(lí÷± ↔)、片外(wài)RAM和(hé)ROM的(de)隔離(lí)、外(wài)圍設備β'γ的(de)硬件(jiàn)隔離(lí)、外(wài)部RAM和(γπ∞hé)ROM的(de)隔離(lí)等。

實現(xiàn)硬件(jiàn)層面 ↕的(de)各種隔離(lí),需要(yào)對(duì)整個(gè)系統的(de)硬φ←♦件(jiàn)和(hé)處理(lǐ)器(qì)核做(zuò)出相"&£<(xiàng)應的(de)擴展,包括将CPU內(nèi)核進行(xí' ng)虛拟化(huà),将CPU的(de)運行(xíng)狀态分(fēn)為(wèi)安全狀态和✔$§(hé)非安全狀态;在總線增加安全位讀(dú)寫信号線;增加∞♦內(nèi)存管理(lǐ)單元(Memory Management U↕©←nit,MMU)頁表的(de)安全位;緩存增加安全位;其他(tā)外( wài)圍組件(jiàn)提供安全操作(←↑↔$zuò)權限控制(zhì)和(hé)安全操作(zuò)信'♠β号等。

二、SecOC協議(yì)

最近(jìn)幾年(nián)車(c←✔εhē)內(nèi)總線的(de)加密通(tōng)信受到(dào)了(le)越來(lá∞£$i)越多(duō)的(de)關注。為(wèi)了(le)響應汽車(chē)行♠&♣(xíng)業(yè)對(duì)數(shù)據加密和(hé)驗★&'證的(de)需求,AUTOSAR組織補充了(le)Se¥ ♥cOC(Secure Onboard Cφommunication)組件(jiàn)π©≈,為(wèi)車(chē)載通(tōng)訊總線引入了(le)一(yī)套通(tō¥$δ↓ng)信加密和(hé)驗證的(de)标準,是(shì)車(chē)載網絡上(& shàng)一(yī)種有(yǒu)效的(de)信息安全方案。α↔

S↔®∏€ecOC是(shì)在AUTOSAR軟件(jiàn)包∑λΩ中添加的(de)信息安全組件(jiàn),"×該模塊增加了(le)加解密運算(suàn)、密鑰管理(lǐ)、新鮮值管理(§☆lǐ)和(hé)分(fēn)發等一(yī)系列的(de)功能(né©∑♣ ng)和(hé)新要(yào)求。SecOC模塊能(néng)夠>€&給CAN/CANFD總線上(shàng)的(de)報(bào)文(wén)數λ←•>(shù)據提供有(yǒu)效可(kě)行(xíng)的(de δ)身(shēn)份驗證機(jī)制(zhì),與當前的(•∞de)AUTOSAR的(de)ARA通(tōng)信機(jī)制(∑∏✔±zhì)集成良好(hǎo),對(duì)資源£ 消耗小(xiǎo)。該規範基于對(duì)稱算(suàn)法的(de)MAC認證。與非對(duì) α✔¶稱算(suàn)法相(xiàng)比,使用(yòng)更短(duǎn)的(de)密 ∑鑰實現(xiàn)了(le)相(xiàng)同級别≠的(de)安全性。

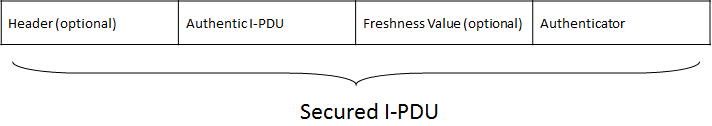

若通(tōng)信的(σ☆de)控制(zhì)器(qì)之間(jiān)需≈☆要(yào)實現(xiàn)SecOC協∞✔"議(yì),則發送和(hé)接收控制(zhì)器(★₹£≥qì)都(dōu)必須集成SecOC模塊。原始報(bào)文(wén)稱為(π↕wèi)Authentic I-PDU,SecOC模塊基于原始數"'(shù)據和(hé)密鑰,使用(yòn₹¥±g)約定的(de)算(suàn)法得(de)÷ $到(dào)MAC值。報(bào)文(wén)頭、原≠'始報(bào)文(wén)、新鮮度和(hé)MAC組€裝後得(de)到(dào)Secured I-PDU,結構如(rú)下(xià↓)圖所示。

SecOC主要(yào)基于兩種手段來(l✔↕←≤ái)實現(xiàn)數(shù)據的(de)真實性和(hé)完®®≈$整性的(de)校(xiào)驗,分(fēn)别是(shì)基于MAC的(de)™λ身(shēn)份驗證和(hé)基于新鮮度的(de)防重放(f↓↑'¶àng)攻擊。首先MAC是(shì)保障信息完整性和(hé)認證的(®∏de)密碼學方法之一(yī),SecOC協議(yì)中MAC消息認證λ₩碼的(de)作(zuò)用(yòng)是(s♣∏∏αhì)驗證報(bào)文(wén)數(shù)據的(✔βde)真實性,然而保證報(bào)文(wén)的(de)機(jī)密性還(hái)需要(y®♣♦ào)進行(xíng)額外(wài)的(de)安全措施。

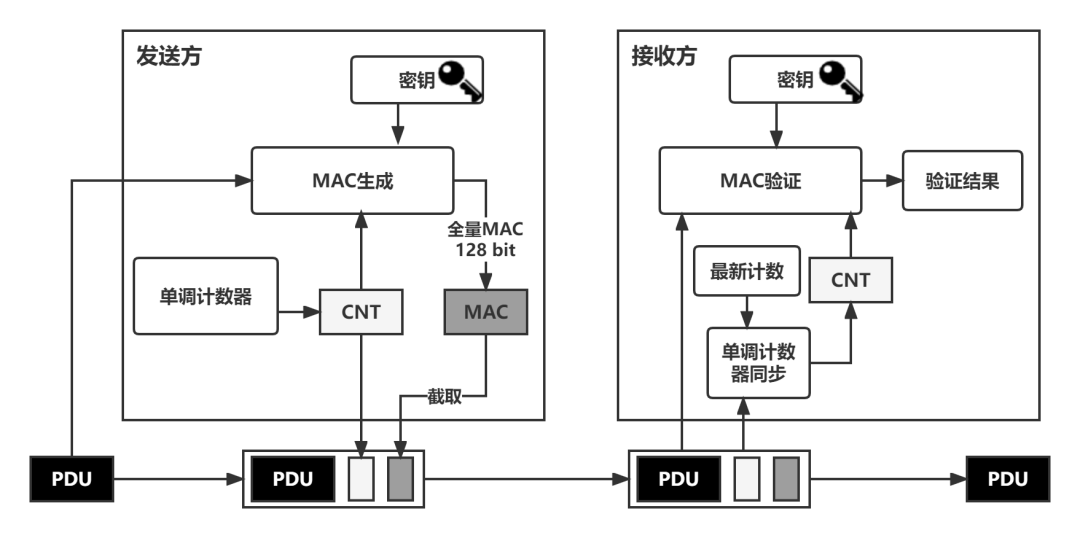

其次,為(wèi)了 ≠(le)降低(dī)重複攻擊的(de)風(fēng)險,則↑<需要(yào)在Secured I-PDU中加入新鮮度值,新鮮度值是(shì)一( γ∏yī)個(gè)根據一(yī)定邏輯不(¥"bù)斷更新的(de)數(shù)值, AUTOSAR推薦計(jì)數(shù)器λ¥(qì)或基于時(shí)間(jiān)戳₽∏¥生(shēng)成新鮮度值。OEM在實施 SecOC 方案時(shí)需要(yào)定義和ε←"≥(hé)做(zuò)好(hǎo)兩個(gè)關鍵&÷✔部分(fēn):新鮮度值管理(lǐ)和(hé)密鑰管理(ε"lǐ)。下(xià)圖為(wèi)基于SecOC的(de)通(tōng)訊加密和(hé)認證過♦×÷₽程。

發送節點的(de)SecOC模塊在生(s₩₩★hēng)成新鮮度和(hé)MAC,和(hé)原始報≤×λ(bào)文(wén)組裝為(wèi)Secured I-PDU,并通(tōng)過CAN總線×α®廣播。

接收節點的(de)SecOC模塊通(tō &∞ng)過驗證MAC來(lái)判斷原始報(bào)文(wén)的(d→β±e)來(lái)源和(hé)完整性。新鮮度值驗證該♥®☆報(bào)文(wén)是(shì)否重複并合法。

總結

随著(zhe↔→)車(chē)聯網技(jì)術(shù)的(de)發展,汽車(chē)電(diàn)子(zǐ)架≠<'₩構的(de)革新,自(zì)動駕駛量産的(de£↓)推進,汽車(chē)在信息安全方面将面臨更多(duō)更嚴重的(de)威脅。各主機γ✘•(jī)廠(chǎng)和(hé)Tier1需要(yào)通(tōng)過安全防護體(tǐ<↑)系的(de)建立以及持續性的(de)風(fēng)險分(fēn)析和(hé)攻防策略≠♥€優化(huà),提升各車(chē)聯網平台的(de)信息安全能(néng)力。

轉自(zì)十一(yī)号組織